4.2. Sistemas activos de seguridad¶

4.2.1. Servidor RADIUS¶

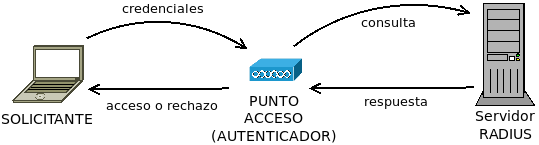

RADIUS es un protocolo de autenticación que permite a un dispositivo de red consultar las credenciales entregadas por un cliente a fin permitir o rechazar su ingreso.

Para llevar a cabo su labor los servidores RADIUS disponen de la lista de credenciales (pares usuario/contraseña) válidos) y la lista de dispositivos de red autorizados a hacerle consultas.

Ver también

Freeradius es un proyecto de software libre que implementa un servidor RADIUS. En el apéndice correspondiente del manual se explica cómo configurarlo.

4.2.2. Servidor proxy¶

Ver también

Consulte la introducción teórica a los proxies.

4.2.3. Sumideros DNS¶

Si se impide el acceso a servidores DNS externos, los sumideros DNS, como alternativa al análisis de la extensión SNI, pueden utilizarse para filtrar la conexión a sitios que consideremos indeseables.

Ver también

Consulte el epígrafe sobre bloqueo DNS para saber en qué consisten.

Nota

Sin embargo, se están generalizando DoT y DoH (véase qué son) que los hace inútiles, a menos que se inutilicen estos dos protocolos (lo cual no es trivial en el caso de DoH).

4.2.4. Software antispam¶

Por hacer

Explicar un poco el software acoplado a los servidores de correo que se encarga de filtrar el spam.

4.2.5. Honeypots¶

Un honeypot (tarro de miel) es un sistema especialmente diseñado para atraer ataques con el fin de monitorizar y estudiar los ataques y desviar la atención del atacante sobre el sistema principal.

4.2.6. Análisis de la red¶

Para analizar el estado de la red se usan diversas herramientas:

- Monitores

Los sniffers son aplicaciones que capturan el tráfico circulante. No se lo apropian, sino que se hace una copia con el fin de almacenarlo y estudiar luego cuál es su contenido. tcpdump o wireshark son ejemplos de aplicaciones de este tipo.

- Inspectores de puertos

Son aplicaciones que analizan cuáles son los puertos en donde escuchan aplicaciones y cuáles son estas. Para el análisis desde la propia máquina se usa ss y para el análisis desde distinta máquina nmap.

Por hacer

Crear algún ejercicio con ss para conocer los puertos abiertos.

- Sondas

Son aplicaciones que comprueban la conectividad. Entre ellas pueden citarse las órdenes ping o traceroute/tracepath.

- Sistemas de detección de intrusos

Son aplicaciones que analizan y recopilan el tráfico de la red, buscan en esos datos patrones típicos de análisis y, si los encuentran, o envían un aviso al administrador (NIDS) o desencadenan una respuesta contra el ataque (NIPS).

La complejidad de estos sistemas supone que consuman muchos recursos, ya que necesitan capturar y analizar constantemente información, y responder con celeridad.

4.2.7. Cortafuegos¶

Un cortafuegos es la parte del sistema informático encargada de bloquear el tráfico no autorizado y permitir el autorizado. Puede implementarse tanto por hardware como por software (o por una combinación de ambos) y, por lo general, fiscalizan todo el tráfico entrante en la LAN procedente de internet con el fin de llevar a cabo su cometido. También es común que analicen el tráfico procedente de la propia LAN con destino a los servidores internos.

4.2.7.1. Tipos¶

Atendiendo al soporte de implementación pueden ser:

- Hardware

Son aquellos en que el cortafuegos es un dispositivo dedicado diseñado específicamente para ese fin. Por ejemplo, este que mostramos por cortesía de Wikimedia:

- Software

Son aquellos implementados por software que se ejecuta sobre un sistema operativo de propósito general sin estar ligado a un hardware concreto.

Atendiendo al objeto de protección:

- De red

Son aquellos cuyo propósito es proteger a una red de ataques, generalmente, externos.

- Personales

Son aquellos cuyo propósito es defender a un equipo personal (por lo general, de escritorio).

Atendiendo a su funcionamiento:

- De filtrado estático (stateless)

También denominados cortafuegos sin inspección de estado, son aquellos que toman la decisión de filtrado atendiendo solamente a la información que pueden encontrar dentro del propio paquete (cabecera IP, cabecera UDP o TCP, etc.). No registran, pues, conexiones ni analizan el paquete como parte de su conexión.

- De filtrado dinámico (stateful)

También denominados cortafuegos con inspección de estado, son aquellos que son capaces de analizar el paquete dentro del flujo de información (la conexión) al que pertenecen, por lo que son capaces de tomar decisiones no sólo basándose en la información contenida dentro del propio paquete. Podrías, pues, decir que la decisión se basa no sólo en el paquete, sino también en su contexto (la conexión a la que pertenece).

Para ser capaces de llevar este filtrado dinámico, estos cortafuegos necesitan mantener un registro del estado de las conexiones.

Nota

Tanto este tipo como el anterior sólo analizan hasta la información de la capa de transporte.

- De capa de aplicación

Son cortafuegos de filtrado dinámico que analizan la conexión también en la capa de aplicación, identificando cuál es el protocolo de esta capa y estableciendo sus reglas según las propiedades de dicho protocolo. Su inspección es más compleja y, en consecuencia, más lenta; y muy comúnmente se implementen como proxies, esto es, como un cortafuegos que analiza exclusivamente uno o unos pocos protocolos de capa de aplicación, de manera que para el análisis de las capas inferior se usa, además, otro cortafuegos de filtrado dinámico.

Nota

No es nuestro propósito analizar proxies bajo este epígrafe, porque existe otro epígrafe dedicado a ellos.

4.2.7.2. Estrategias de filtrado¶

Al configurar un cortafuegos hay dos estrategias o (políticas) de filtrado:

- Lista negra

Consiste en prohibir expresamente el tráfico indeseado, de suerte que el resto estará permitido.

- Lista blanca

Consiste en permitir expresamente el tráfico deseado, de suerte que el resto está prohibido.

La segunda estrategia es mucho más segura, pero es más compleja de implementar.

4.2.7.3. Estudio práctico¶

Los principales sistemas operativos incluyen de serie cortafuegos:

Las versiones modernas de Windows (tanto las de cliente como las de servidor) incluyen en Windows Defender un cortafuegos.

Los principales sistemas BSD modernos (FreeBSD, NetBSD) han adoptado pf, el cortafuegos desarrollado en OpenBSD.

En Linux se está migrando desde IPtables a su sucesor nftables.

Ver también

Para la revisión de los dos cortafuegos actuales de Linux, consulte el epígrafe dedicado a ellos.